世界百数十カ国以上でランサムウェア「WannaCry」(別名:WannaCrypt、WannaCryptor、Wcryなど)による感染被害が多発している問題についてMicrosoftは5月14日、Windowsユーザーへのガイダンスを公開した。ただ、同社が2016年9月に発した勧告に対応していれば、被害が大規模化しなかった可能性もある。

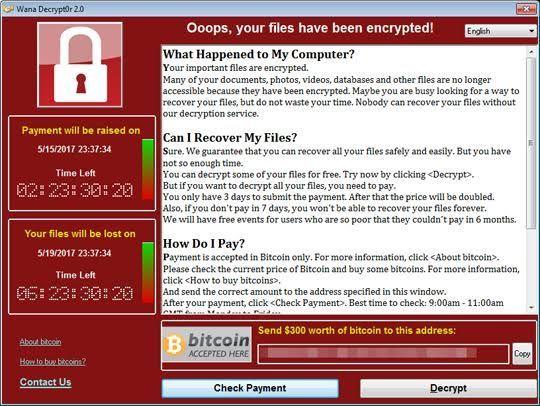

WannaCryの脅迫メッセージ。日本語など20以上の言語が使われている(出典:トレンドマイクロ)Microsoftは、WannaCryが悪用するServer Message Block(SMB) v1の脆弱性「MS17-010」の修正パッチを、3月のセキュリティ更新プログラムでサポート対象のWindows OS(4月にサポートが終了したVistaを含む)向けに配信。被害状況から13日には、サポートが終了しているXPや8、Windows Sever 2003などにも異例の緊急パッチをリリースした。

セキュリティベンダーなどの情報によれば、WannaCryの感染手法には、インターネットに公開されているSMB v1のサーバの探索およびリモートからのエクスプロイトの実行、あるいはオンラインストレージサービスに置かれているWannaCryのダウンロードリンクを記載したメールを送り付けるといったものがあるようだ。

Microsoftは、2016年9月に公開したセキュリティ更新プログラム「MS16-114」に関連して、SMB v1自体の使用を中止するよう勧告。30年以上前に開発されたSMB v1は、現在のセキュリティ脅威に対して安全ではないと断言し、ファイル共有の点でも最新バージョンに比べて効率性が劣るなど、使い続けるメリットが無いとしていた。

Microsoftは、2016年9月にSMB v1の使用中止を勧告していた

つまりユーザーが、この勧告が出された時点でSMB v1の使用を中止していれば、WannaCryによる被害が大規模化しなかった可能性がある。勧告後すぐには対応が難しいとしても、WannaCryの攻撃キャンペーンが始まったとみられる4月下旬までは約半年のタイムラグがあり、代替策の検証などを考慮する時間は十分にあったといえるだろう。

回避策と復旧の可能性

WannaCryの感染を回避する方法は、最新のセキュリティ更新プログラムをコンピュータに適用して脆弱性を解消し、セキュリティソフトも最新の状態にしてWannaCryなどの不正プログラムをなるべく検知できるようにしておくことが挙げられる。

Windowsの設定「プログラムと機能」から「Windowsの機能の有効化または無効化」のメニューを開き、「SMB 1.0/CIFS ファイル共有のサポート」のチェックを外しておく方法もある。

また、WannaCryに限らずランサムウェアなどへの対策では、平時からシステムやユーザーのデータをこまめにバックアップし、万一の際に復元できるよう手順などを含めて備えておくことが求められる。

シマンテックによると、現時点で日本のサポート窓口には数件の問い合わせが寄せられているという。WannaCryに暗号化されたファイルを復号することは現状では不可能であるものの、シマンテックやトレンドマイクロでは復号方法の有無などを含めて解析を進めている最中だと説明している。

なおWannaCryが悪用する脆弱性については、4月下旬に「DOUBLEPULSAR」と呼ばれるバックドアの感染にも悪用されていたことが発覚。一部報道によれば、WannaCryの感染にDOUBLEPULSARが使用されている可能性もあり、検知や駆除などの際にはWannaCryだけでなく、DOUBLEPULSARにも注意する必要があるとみられる。